- 作者:老汪软件技巧

- 发表时间:2024-12-18 00:17

- 浏览量:

在WebSocket应用中,安全与认证是至关重要的,特别是当涉及到敏感数据传输或需要区分不同用户权限时。JWT(JSON Web Tokens)和OAuth 2.0是两种广泛应用于Web认证的机制,它们同样适用于WebSocket连接的认证过程。

JWT在WebSocket中的应用

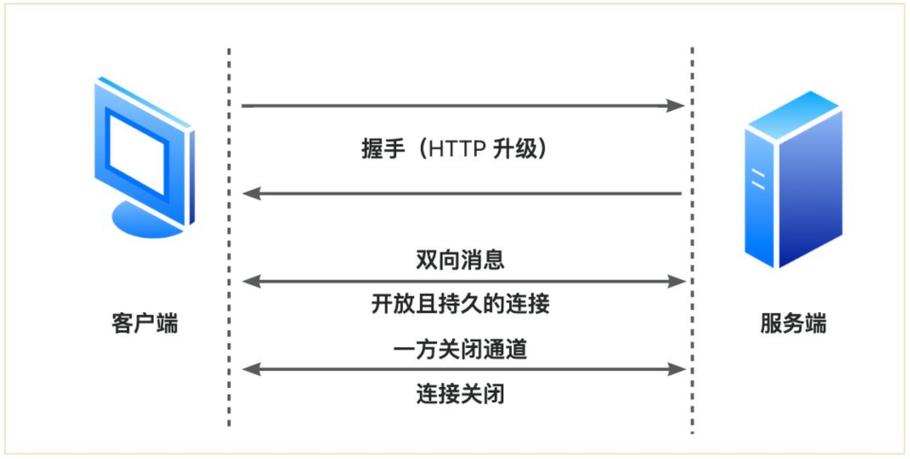

JWT是一种轻量级的认证方式,它通过将用户信息加密成一个字符串(token),在客户端和服务端之间传递,从而实现无状态认证。在WebSocket连接中,JWT通常在连接建立时通过URL参数、HTTP升级头或首次消息发送来进行传递。

代码示例服务端验证JWT

假设你使用Node.js的ws库和jsonwebtoken库来处理JWT。

const WebSocket = require('ws');

const jwt = require('jsonwebtoken');

const secret = 'your_jwt_secret';

const wss = new WebSocket.Server({ port: 3000 });

wss.on('connection', (ws, req) => {

const token = req.headers['sec-websocket-protocol']; // 假设JWT放在WebSocket协议头中

try {

const decoded = jwt.verify(token, secret);

ws.user = decoded; // 解析后的用户信息

console.log(`User ${decoded.username} authenticated.`);

} catch (err) {

console.error('JWT verification failed:', err.message);

ws.terminate(); // 验证失败则关闭连接

return;

}

// 连接成功后的逻辑...

});

客户端发送JWT

const socket = new WebSocket('ws://localhost:3000', 'Bearer your_jwt_token_here');

// 或者在连接后发送

// socket.send(JSON.stringify({ token: 'your_jwt_token_here' }));

OAuth2.0在WebSocket中的应用

OAuth 2.0主要用于第三方授权,但在某些场景下也可以用来认证WebSocket连接。通常,用户首先通过OAuth获得访问令牌(access token),然后在WebSocket连接时携带此令牌进行认证。

简化说明

由于OAuth 2.0流程较为复杂,且直接在WebSocket连接中应用不如JWT常见,一般会在WebSocket连接之前通过HTTP API获取OAuth的access token,然后将此token作为WebSocket连接的一部分。

// 假设已经通过OAuth流程获取了access_token

const socket = new WebSocket('ws://your-ws-endpoint?access_token=your_access_token');

服务端则需要验证access token的有效性,这通常涉及到与OAuth服务的交互,验证token未过期且属于合法用户。

注意事项

通过上述方式,JWT和OAuth 2.0机制可以有效地增强WebSocket应用的安全性,确保数据和操作的安全可靠。

安全处理

在实施JWT或OAuth 2.0进行WebSocket认证时,遵循以下安全最佳实践,可以进一步增强应用的安全性:

使用HTTPS/WSS:始终使用加密的通信协议,即HTTPS用于获取JWT或OAuth Token,WSS(WebSocket over TLS/SSL)用于WebSocket连接,以保护数据传输过程中的安全。短生命周期与刷新令牌:对于JWT,设置合理的过期时间,并考虑使用刷新令牌机制,这样即使JWT泄露,也能在较短时间内失效,降低风险。密钥管理:JWT的签名密钥和OAuth的客户端密钥应妥善保管,定期轮换,并限制访问权限,避免密钥泄露。校验范围与权限:除了验证Token的有效性外,还需在WebSocket服务端根据Token中的信息(如角色、权限)对用户进行细粒度的访问控制。防止重放攻击:JWT可以通过设置jti(JWT ID)字段防止重放攻击,每个Token唯一,服务端应记录并检查已使用的jti,拒绝重复使用。限制并发连接:为防止恶意用户通过创建大量连接消耗资源,可以对每个用户ID或Token限制并发WebSocket连接的数量。日志审计:记录认证相关的日志,包括但不限于连接尝试、认证成功/失败、异常断开等,便于追踪问题和安全审计。输入验证与过滤:尽管WebSocket主要用于传输数据,但任何从客户端接收到的数据都应进行验证和过滤,防止注入攻击。JWT刷新机制实现

在JWT中实现刷新令牌(Refresh Token)机制,可以让用户在JWT过期后无需重新登录即可续签。

服务端示例

const jwt = require('jsonwebtoken');

const refreshTokenSecret = 'refresh_secret';

function generateTokens(user) {

const accessToken = jwt.sign({ ...user, type: 'access' }, 'your_jwt_secret', { expiresIn: '15m' });

const refreshToken = jwt.sign({ ...user, type: 'refresh' }, refreshTokenSecret);

return { accessToken, refreshToken };

}

app.post('/refresh-token', (req, res) => {

try {

const { refreshToken } = req.body;

jwt.verify(refreshToken, refreshTokenSecret, (err, decoded) => {

if (err || !decoded.type === 'refresh') throw err;

const { accessToken } = generateTokens(decoded);

res.json({ accessToken });

});

} catch (error) {

res.status(401).json({ error: 'Invalid refresh token' });

}

});

客户端处理

客户端在接收到接近过期的JWT错误时,应使用刷新令牌请求新的访问令牌,并用新令牌重新初始化WebSocket连接。

async function handleTokenExpiration() {

try {

const response = await fetch('/refresh-token', {

method: 'POST',

headers: { 'Content-Type': 'application/json' },

body: JSON.stringify({ refreshToken: localStorage.getItem('refreshToken') })

});

const { accessToken } = await response.json();

localStorage.setItem('accessToken', accessToken);

// 使用新令牌重新初始化WebSocket连接

initWebSocket(accessToken);

} catch (error) {

console.error('Failed to refresh token:', error);

}

}

XSS与CSRF

在WebSocket应用中,虽然传统的XSS和CSRF攻击主要针对HTTP请求,但仍然存在被滥用的风险,尤其是在WebSocket消息处理不当的情况下。以下是防止WebSocket中XSS和CSRF攻击的一些建议和实践:

防止XSS攻击

输入验证与输出编码:对所有接收到的WebSocket消息进行严格的输入验证,确保消息内容符合预期格式。在展示从WebSocket接收到的数据时,使用适当的输出编码,如HTML实体编码,以防止脚本注入。

内容安全策略(CSP):

消息内容过滤:

使用安全的WebSocket子协议:

防止CSRF攻击

CSRF Token验证:

Origin验证:

用户会话绑定:

服务端验证CSRF Token

const WebSocket = require('ws');

const crypto = require('crypto');

const wss = new WebSocket.Server({ port: 3000 });

// 假设用户登录时生成并存储了CSRF Token

function generateCsrfToken() {

return crypto.randomBytes(16).toString('hex');

}

wss.on('connection', (ws, req) => {

const csrfTokenFromCookie = req.headers.cookie.split(';').find(cookie => cookie.trim().startsWith('csrfToken='));

if (!csrfTokenFromCookie) {

ws.terminate();

console.error('No CSRF Token in cookie.');

return;

}

const csrfToken = csrfTokenFromCookie.split('=')[1];

// 假设此处有方法验证Token的有效性,例如与数据库中存储的Token对比

if (!isValidCsrfToken(csrfToken)) {

ws.terminate();

console.error('Invalid CSRF Token.');

return;

}

ws.on('message', (message) => {

// 处理消息前,再次验证消息中的Token(如果消息中包含Token的话)

// 注意:这取决于你的应用设计,不一定每次消息都需要包含Token

// ...

});

});

// 其他逻辑...

客户端发送CSRF Token

// 假设在登录时已将CSRF Token存储在HTTP-only Cookie中

const socket = new WebSocket('ws://your-ws-endpoint');

socket.onopen = () => {

// 如果需要,可以在初次连接或特定消息中发送CSRF Token

// 注意:这取决于你的应用设计,不是所有WebSocket应用都需要此步骤

// socket.send(JSON.stringify({ csrfToken: getCsrfTokenFromCookie() }));

};

// 获取Cookie中的CSRF Token的伪函数

function getCsrfTokenFromCookie() {

// 实现根据实际情况,可能需要使用DOM操作或特定库来读取HTTP-only Cookie

// 这里仅示意

}